Platforma sprzętowa

Koncepcja wdrożenia

1

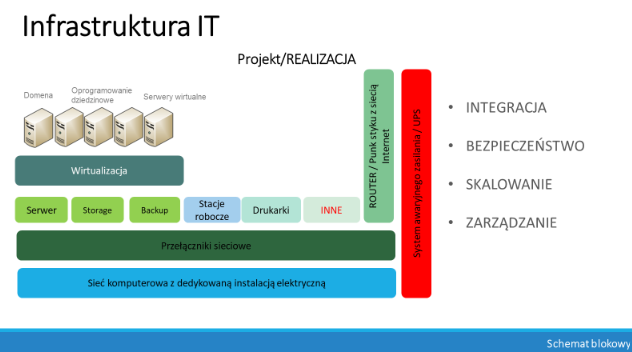

Opis budowy architektury IT

Proponowany, wdrażany system teleinformatyczny będzie oparty na wirtualizacji rozwiązań IT, zapewnieniu bezpieczeństwa danych poprzez backup pełnych wirtualnych maszyn oraz wykorzystaniu mechanizmu eliminacji pojedynczych punktów awarii np.: podwójne zasilacze w serwerze, RAID itp.

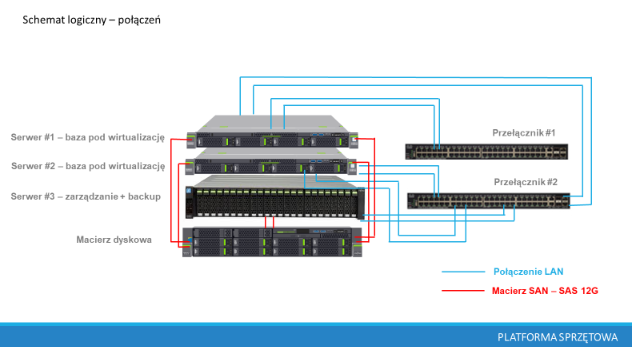

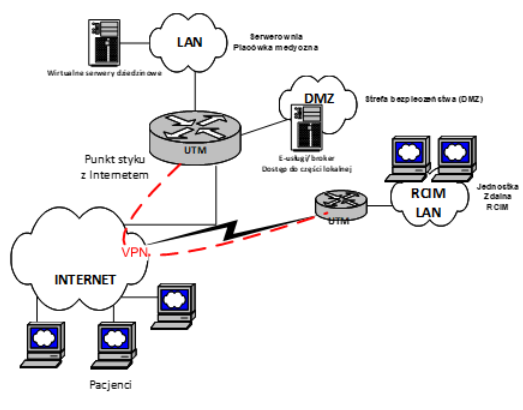

Rysunek 1 Schemat logiczny Infrastruktury IT.

Źródło: opracowanie własne

2

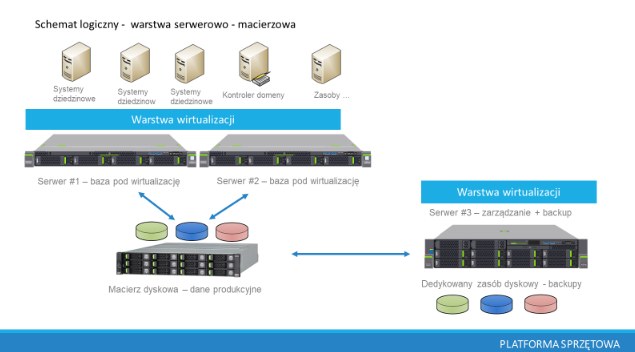

System wirtualizacji serwerów

Na dwóch fizycznych serwerach zostanie zainstalowane oprogramowanie do wirtualizacji. Pozwoli to na stworzenie klastra niezawodnościowego – HA (High Availability Cluster – grupa serwerów, dublujących wzajemnie swoje funkcje, działając jak pojedynczy system). Na tak stworzonym klastrze można zainstalować do kilkunastu/kilkudziesięciu serwerów wirtualnych (zależy od ilości dostępnych zasobów – procesor, pamięć RAM, dysk).

Takie podejście gwarantuje również wdrażanie kolejnych wirtualnych serwerów bez inwestycji sprzętowych. Dodatkowo będzie można zwirtualizować istniejące zasoby serwerowe. W ramach projektu przewiduje się zwirtualizowanie posiadanego przez Zamawiającego obecnie serwera z oprogramowaniem dziedzinowego firmy mMedica (poza zakresem projektu).

3

Macierz dyskowa

Stworzony system do wirtualizacji – klaster serwerów – zostanie podłączony do zewnętrznego zasobu dyskowego w postaci macierzy dyskowej. Serwery w klastrze HA nie posiadają żadnych zasobów dyskowych. Macierz posiada 12 lub 24 zatoki dyskowe, z zainstalowanymi dyskami. Pojemność dyskowa macierzy zostanie udostępniona do serwerów wirtualizacyjnych z wykorzystaniem technologii SAN – SAS lub FC. Macierz posiada dwa niezależne kontrolery, natomiast serwery zostały wyposażone w podwójne karty. Połączenia fizyczne zostaną zrealizowane z zachowaniem zasady eliminacji pojedynczego punktu awarii z wykorzystaniem dedykowanego okablowania.

4

Backup

Backup danych zostanie zrealizowany z wykorzystaniem dedykowanego serwera oraz oprogramowania, które pozwala na backup pełnych wirtualnych maszyn. Backup będzie odbywał się z wykorzystaniem mechanizmów DISK-TO-DISK (odseparowanie danych produkcyjnych od danych backupu – dwa różne miejsca składowania i przetwarzania danych).

Dane produkcyjne będą składowane na przestrzeni dyskowej fizycznego serwera (dyskach wirtualnych), natomiast dane backupu będą składowane na nośniku zewnętrznym – zasób dyskowy.

Zabezpieczenie danych zostanie zrealizowane na dwa sposoby:

- Replikacja asynchroniczna (na serwerze backupu zostanie zainstalowane oprogramowanie do wirtualizacji. Oprogramowanie do backupu będzie wykonywało replikację środowiska produkcyjnego na serwer backupu – wydzielona część zasobu dyskowego).

- Backup wirtualnych maszyn – backup maszyn produkcyjnych na desykowany serwer z wydzielonym zasobem dyskowym.

Rysunek 2 Schemat logiczny warstwa serwerowo - macierzowa.

5

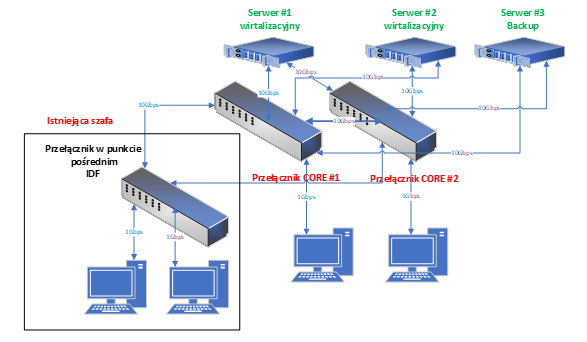

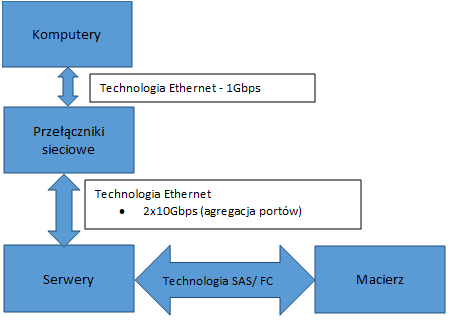

Sieć LAN

W niniejszym projekcie przewiduje się wdrożenie urządzeń aktywnych do sieci LAN (switche – element dostępu do sieci). Urządzenia te będą na bazie okablowania strukturalnego sieci LAN tworzyć platformę komunikacji (wymiany danych) dla oprogramowania systemowego, dziedzinowego z e-usługami. W związku z tym, że serwery realizują zadania wirtualizacji i możliwe jest uruchomienie na nich kilkunastu serwerów wirtualnych konieczne zastosowanie jest połączeń do sieci LAN o przepustowości minimum 1Gbit/s. od strony klienta systemu (komputera) oraz 10Gbit/s. lub więcej od strony serwerów.

Projekt zakłada wykorzystanie przełączników z modułami min. 10 Gbps. Do przełączników zostaną podłączone:

- serwery – porty sieci LAN o przepustowości: 10 Gbps. Każdy z serwerów będzie posiadał kilka portów kart sieciowych

- Porty zarządzające macierzy

- Komputery

Przełączniki będą stanowiły centralny punkt wymiany danych sieciowych z punktu widzenia warstwy drugiej modelu ISO/OSI – L2 (warstwa łącza danych) oraz zapewnią wsparcie dla protokoły STP (protokół drzewa rozpinającego). Przełączniki zostaną połączone pomiędzy sobą z wykorzystaniem portów 10G SFP+ (stack).

Rysunek 3 Schemat logiczny połączenia serwerów do sieci LAN – przełączników.

Sieć LAN zostanie zbudowana w oparciu o 2 przełączniki sieciowe, które zostaną odpowiednio skonfigurowane z wykorzystaniem funkcjonalności VLAN (separacja ruchu – przełączniki wirtualne).

Zainstalowane urządzenia sieciowe zostaną podłączone do sieci LAN (przełączniki sieciowe) z wykorzystanie redundancji połączeń tj. każdy serwer zostanie podłączony do dwóch przełączników poprzez dwa oddzielne kable sieciowe (agregacja połączeń – 2x10Gbps)

Na przełącznikach zostanie zrealizowany mechanizm sieci wirtualnych VLAN – separacji ruchu sieciowego na warstwie L2 modelu ISO/OSI.

Ruch z sieci LAN zostanie zagregowany na dostarczanym urządzeniu firewall. W ramach projektu zostaną opracowane polityki bezpieczeństwa dla ruchu sieciowego.

- Sieci Wirtualne VLAN.

- Agregacja pojedynczych łączy (każde z połączeń pomiędzy przełącznikami zostanie zrealizowane poprzez zestawienie dwóch fizycznych linków światłowodowych w jedną linie logiczną – takie podejście zagwarantuje zwiększenie przepustowości na łączach tranzytowych w sieci LAN a dodatkowo zapewnienie nadmiarowości w przypadku wystąpienia awarii pojedynczego, fizycznego połączenia).

- Algorytm drzewa rozpinającego STP (zastosowane przełączniki automatycznie pozwalają na wyłączenie połączeń które generują pętle a co się z tym wiąże spadek wydajności sieci LAN).

- Implementacja mechanizmów uwierzytelniania wielopoziomowego, uwierzytelnienie NAC: przełączniki sieciowe są elementem koniecznym, niezbędnym do implementacji sytemu cybebezpieczeństwa NAC. Te będą komunikować się z systemem NAC z wykorzystaniem protokołu 802.1X. Każdy komputer w sieci LAN/VLAN zostanie poddany weryfikacji bezpieczeństwa w momencie włączenia do sieci i logowania do domeny. Będzie to się odbywało na porcie przełącznika.

Rysunek 4 Schemat przepustowości – dostępu do danych

Funkcjonalności, które będzie realizowała sieć LAN, są następujące:

Rysunek 5 Schemat logiczny połączenia infrastruktury serwerowej.

6

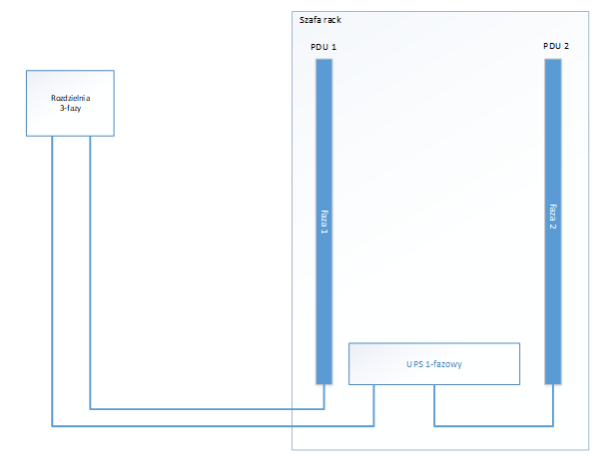

Zasilacz awaryjny

Zasilacz UPS zagwarantuje podtrzymanie pracy urządzeń serwerowych przy zaniku zasilania. Zostanie zainstalowany w głównej serwerowni, oraz zostanie podłączony do instalacji elektrycznej Urządu.

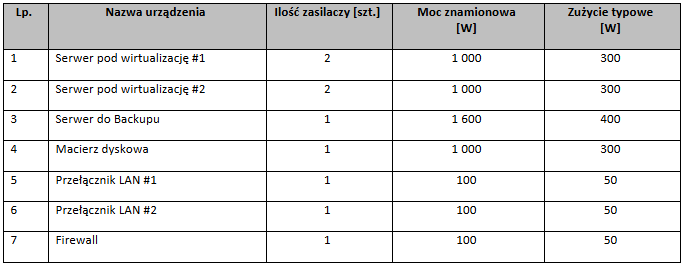

Tabela 1. Zapotrzebowanie na energię elektryczną dostarczanych urządzeń - serwerownia

Źródło: Opracowanie własne

# – oznacza wystąpienie elementu sprzętowego np.: serwer #1 (serwer pierwszy), serwer#2 (serwer drugi)

Zgodnie z bilansem mocy należy zabezpieczyć na potrzeby dostarczanej infrastruktury, co najmniej 5kW mocy w pomieszczeniu serwerowni. Zakłada się, że przy typowym wykorzystaniu całej infrastruktury moc nie przekroczy 3,0 kW.

Rysunek 6 Schemat połączenia infrastruktury serwerowej – zabezpieczenie poprzez UPS

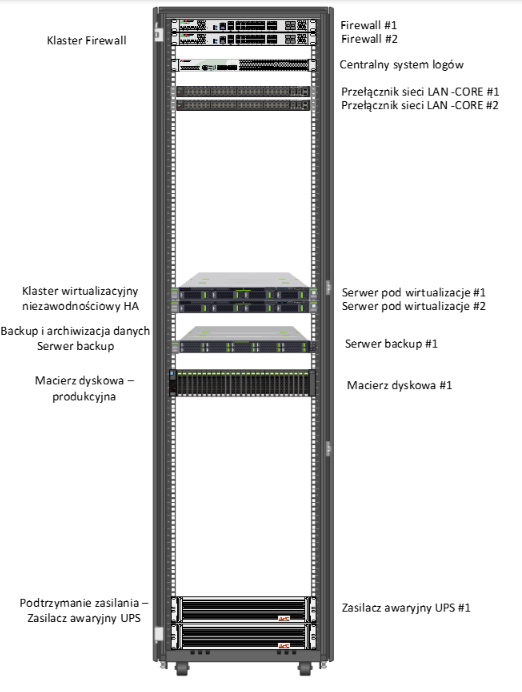

Rysunek 7 Poglądowy schemat rozmieszczenia urządzeń w szafie teleinformatycznej 42 U.

7

Domena

W ramach projektu zostanie stworzone środowisko domenowe w oparciu o system operacyjny Windows Serwer. Każdy z pracowników będzie posiadał dedykowane konto (login i hasło) pozwalające się zalogować do komputera. Konto to będzie również pozwalało na uwierzytelnienie w systemach dziedzinowych z wykorzystaniem funkcjonalności SSO. Każdy z pracowników będzie posiadał dedykowany zasób sieciowy – dysk domowy. W ramach systemu domenowego zostaną również opracowane polityki GPO, uprawnienia dla użytkowników oraz dyskowe zasoby wspólne.

8

Firewall

Zabezpieczenie punktu styku z Internetem w głównej serwerowni, zostanie zrealizowane poprzez urządzenie typu firewall/UTM. Dodatkowo urządzenie to będzie terminował połączenia VPN, celem stworzenia jednej spójnej sieci komputerowej z dostępem do zasobów sieciowych zgromadzonych w oprogramowani dziedzinowym oraz modułach świadczących e-usługi publiczne.

- Publikacja e-usług publicznych związane jest udostepnieniem przepływu danych z systemów zewnętrznych do systemów wewnętrznych.

- Firewall będzie kształtował politykę bezpieczeństwa poprzez opracowanie reguł przepływu danych oraz system gromadzenia i analizy danych (logów).

Podstawowe funkcjonalności:

- Filtr Antywirusowy.

- Filtr stron WWW.

- Filtr aplikacji.

- Ochrona przed i wykrywanie intruzów.

- Filtrowanie poczty e-mail.

- Zapobieganie wyciekowi danych.

- Filtr reputacji klienta.

- VPN dla użytkownika.

- VPN site-to-site.

Dodatkowo firewall będzie gromadził logi związane z wykorzystaniem i dostępem do e-usług publicznych, zgodnie z zaleceniami KRI.

Rysunek 8. Schemat logiczny sieci VPN.

9

Plan wdrożenia

Plan wdrożenia będzie zgodny z zapisami OPZ jak i przedstawioną powyżej koncepcją techniczną.

- Uzyskanie niezbędnych informacji od Zmawiającego niezbędnych do zamówienia, instalacji i konfiguracji sprzętu i licencji.

- Ustalenie terminów dostaw.

- Adres e-mail do rejestracji licencji np.: licencje@nazwa_domeny.pl.

- Adres publiczny IP dla urządzenia firewall.

- Adresy IP sieci LAN.

- Lista osób (pracowników przychodni) dla których zostaną wygenerowane konta w domenie Active Directory (plik tekstowy: imię, nazwisko, nazwa konta-login np.: Jan Kowalski, jkowalski).

- Ustalenie terminu instalacji i konfiguracji.

- Ustalenie terminów szkoleń.

- Przygotowanie zasilania na potrzeby szafy teleinformatyczne i UPS.

- Dostawa urządzeń. Bezpośrednio z punktów dystrybucyjnych do siedziby Zamawiającego.

- Odbiór urządzeń w siedzibie Zamawiającego.

- Wniesienie urządzeń do serwerowni.

- Montaż fizyczny urządzeń w szafie serwerowej.

- Wykonanie okablowania połączeniowego.

- Konfiguracja dostępu zdalnego.

- Instalacja oprogramowania wirtualizacyjnego.

- Instalacja i konfiguracja oprogramowania backupu.

- Instalacja i konfiguracja systemu domenowego.

- Przeszkolenie pracowników.

- Odbiór wdrożenia.

Opis przypadków, w których projekt dopuszcza niedziałanie systemu.

Planowane niedziałanie systemu (całościowe lub częściowe) związane z realizacją projektu w części sprzętowej może wystąpić tylko przy akceptacji Zamawiającego.

- Dołączanie stacji roboczych do sieci LAN i/lub domeny.

- Podmiana urządzenia terminującego połączenie internatowe ISP.

- Wyłączenie zasilania w rozdzielni w serwerowni.

Zapewnienie bezpieczeństwa i ciągłości pracy systemu:

- Stworzenia klastra niezawodnościowego HA (High Availability).

- Wirtualizacja zasobów

- Backup danych

- UPS

- Agregacja i nadmiarowość pojedynczych łączy (każde z połączeń pomiędzy przełącznikami i serwerami zostanie zrealizowane poprzez zestawienie dwóch fizycznych linków w jedną linie logiczną – takie podejście zagwarantuje zwiększenie przepustowości na łączach tranzytowych w sieci LAN a dodatkowo zapewnienie nadmiarowości w przypadku wystąpienia awarii pojedynczego, fizycznego połączenia).

- Kluczowe elementy systemu w sferze sprzętowej są zrealizowane w koncepcji eliminacji pojedynczego punktu awarii np.: podwójne zasilacze, podwójne kontrolery, systemy dyskowe w konfiguracji RAID.